lunes, 9 de noviembre de 2020

sábado, 7 de noviembre de 2020

Recomendaciones para seguir.

📢RECOMENDACIONES QUE PUEDES SEGUIR.📢

👉1. Mantener el software de tu sistema operativo actualizado

👉2. Utiliza un firewall en tu PC para bloquear virus que intentan colarse en tu dispositivo.

👉3. Mantén limpia tu memoria USB y formatéala si es necesaria antes de usarla.

👉4. Realiza copias de seguridad de tus datos

👉5. Descarga juegos y películas de sitios fiables.

👉6. Usa el sentido común en Internet y no te dejes llevar por la curiosidad

👉7. Vigila los sitios web que visitan sus hijos mientras hacen uso de Internet

👉8. Manténgase informado sobre los tipos de troyanos que circulan por la red.

COMO DETECTAR Y ELIMINAR TROYANOS

Si sospechas que puedes estar siendo atacado por un virus troyano INMEDIATAMENTE DESCONECTATE DE INTERNET para bloquear el acceso a mas hackers.

A continuación sigue estos pasos:

viernes, 6 de noviembre de 2020

¿Cómo prevenir los virus Troyanos para proteger mi ordenador?

¿Cómo prevenir los virus Troyanos para proteger mi ordenador?

- Instala un antivirus confiable en tu ordenador y actualízalo cada vez que haya disponible una actualización, esto es indispensable para su buen funcionamiento. Puedes descargar AVG antivirus gratis para PC, este se posiciona como uno de los mejores.

- Realiza escaneos diarios a tu ordenador, algunas veces un troyano puede escapar de la protección del antivirus; por eso realizar escaneos manuales para eliminar virus ocultos en tu PC.

- No hagas clic en enlaces sospechosos, ni abras vídeos, ni documento que no son fiables.

- Asegúrate de visitar sitios web confiables mientras navegas por internet.

- Usa y actualiza los navegadores de confianza como Safari, Google Chrome, o Firefox; ya que estos exploradores poseen mecanismos de protección que advierten de sitios web dañinos; además usa bloqueadores de elementos emergentes para evitar ventanas inseguras.

- Jamás abras archivos adjuntos que recibas por correo electrónico o por las redes sociales que parezcan sospechosos o que no conozca quien es el remitente.

Estas son las aplicaciones que nunca deberías instalar en tu móvil

Estas son las aplicaciones que nunca deberías instalar en tu móvil

Según los expertos, nos encontramos ante diferentes casos de adware, un software no deseado diseñado para mostrar anuncios en su pantalla. Aunque si bien es cierto que la empresa ya ha denunciado su presencia en la Play Store de Google, también lo es que muchas siguen operativas y no han sido eliminadas. Estos programas aparecen con el nombre de videojuegos, pero en realidad emiten anuncios intrusivos en los teléfonos (incluso cuando no lo estamos utilizando) y atrae a los usuarios a que descarguen otros programas.

La mayoría de ellos recomiendan hacerlo con TikTok o Youtube. “La popularidad de estas redes sociales se convierte en atractiva plataforma publicitaria, también para ciberdelincuentes, que se enfocan en un público más joven”, señaló Jakub Vávra, analista de amenazas de Avast. El problema está en que este tipo de aplicaciones esconden troyanos que pueden acceder a nuestros datos privados, incluidas contraseñas y credenciales. Según estimaciones de SensorTower, una empresa especializada en marketing de apps móviles, los HiddenAds maliciosos hallados se han descargado cerca de ocho millones de veces en conjunto.

Estas son las aplicaciones que no debes descargar:

- Shoot Them

- Crush Car

- Helicopter Attack

- Assassin Legend - 2020

- Helicopter Shoot

- Rugby Pass

- Flying Skateboard

- Iron It

- Shooting Run

- Plant Monster

- Find Hidden

- Find 5 Differences - 2020

- Rotate Shape

- Jump Jump

- Find 5 Differences - Puzzle Game

- Sway Man

- Money Destroyer

- Desert Against

- Cream Trip

- Props Rescue

8 millones de descargas en Google Play de un grupo de aplicaciones que contenía malware

8 millones de descargas en Google Play de un grupo de aplicaciones que contenía malware

Google elimina 21 aplicaciones de Android alojadas en Google Play tras encontrarse malware de tipo adware en ellas.

El equipo de Avast descubrió recientemente un conjunto de aplicaciones maliciosas en Google Play Store que, según SensorTower, una empresa de marketing especializada en aplicaciones móviles, se habían descargado alrededor de 8 millones de veces.

El grupo de atacantes detrás de estas aplicaciones se apoyaba en redes sociales como YouTube para atraer a los usuarios y que descargaran las mismas. Esto recuerda a lo ocurrido recientemente con TikTok, donde gracias a la ayuda de una niña de 12 años que alertó a la firma Avast tras sospechar de una aplicación popular que circulaba por la red, se detectaron cuentas falsas que promocionaban aplicaciones fraudulentas que contenían adware.

«Los desarrolladores de adware utilizan cada vez más los canales de redes sociales, como lo harían los especialistas en marketing habituales.»

Jakub Vávra, analista de amenazas de Avast

Las aplicaciones maliciosas, que frecuentemente se hacían pasar por juegos legítimos, contenían adware oculto de la familia HiddenAds. Este malware no es sencillo de identificar por la víctima debido a que se esconde tras anuncios aparentemente relevantes. Además, intenta evitar su eliminación ocultando sus iconos, de forma que los usuarios no pueden desinstalarlas con facilidad.

El listado de aplicaciones retiradas es el siguiente:

| Find 5 Differences – 2020 NEW | 69CBB98BD823D8BE852DB7D4B44F6BAFBE1741AC7BDD2BA17BD74675F374EE22 |

| Rotate Shape | 7F5FDE41D85D238F7FFAF97232587F39E592C7503145B5877BD970178D9664A1 |

| Jump Jump | 543404CC73426908E83796BBBFBAF71230E4BE3C5DC3B57DF2DE0DB596DA06BD |

| Find the Differences – Puzzle Game | 0F024EAF2F3488C78D8B5B7667777E9E55D89D00EE0890D00EDF533BFAF3C29D |

| Sway Man | A75D7ACC09A823C219D5454C3DC04B9AE6528519D979D856C779F94760D59B2A |

| Money Destroyer | 4D0EA1BADC32B26B9E503D9424AEECE0A96354615C4580C91063CF2DF4DF6601 |

| Desert Against | E52546E671F096EA99041DD1A867DF40B1098B676D804DC9C33652DE69F20A9C |

| Cream Trip – NEW | D4F0BE52F163905D0AAF1DFDA6B7A8A11539B05D114E41433D6E56669C761231 |

| Props Rescue | 131918149F7A7643DB2F624C73695A8C45DCC38AB5CC1A1DDC0D93EB2967A49B |

Y es que, tal y como comenta el analista Jakub Vávra, mientras el gigante tecnológico intenta librarse de HiddenAds y otras amenazas en la plataforma oficial de descarga de aplicaciones móviles para Android, los atacantes siguen encontrando formas de esconder malware y subirlo a Google Play.

«While Google is doing everything possible to prevent HiddenAds from entering its Play Store, the malicious apps keep finding new ways to disguise their true purpose, thus slipping through to the platform and then to users’ phones»

Jakub Vávra, analista de amenazas de Avast.

De hecho, no es la primera vez que ocurre, y aquí tenemos algunos ejemplos. En Enero, fueron detectados 17 troyanos adware destinados a mostrar publicidad no deseada a los usuarios. De la misma forma, en Febrero, el equipo de Trend Micro descubrió varias aplicaciones que instalaban malware en los dispositivos de la víctima.

Posteriormente a la retirada de 600 aplicaciones más, se identificaron 8 nuevas que contenían malware de la familia Haken, y en Julio de este mismo año, se detectaron varias aplicaciones que ocultaban el troyano Joker, cuyo objetivo es realizar fraudes SMS y suscripciones a servicios de pago.

La mayoría de las muestras se encuentras disponibles para su análisis en el antivirus colaborativo Koodous.

América Latina es una gran víctima del troyano bancario Emotet

América Latina es una gran víctima del

troyano bancario Emotet

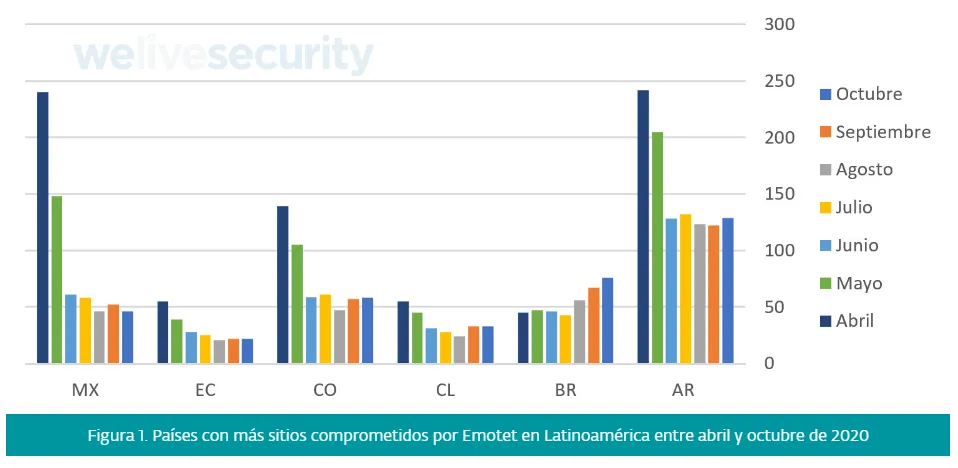

Según un estudio realizado por ESET y publicado el 4 de noviembre, el troyano bancario Emotet registró un importante crecimiento durante el segundo semestre de 2020 distribuyendo otros códigos maliciosos como TrickBot o Qbot. En América Latina este malware ha tenido un importante efecto negativo, siendo los países más afectados Argentina, Brasil y México.

Emotet es un malware que se observa América Latina desde el 2015. Este código malicioso está diseñado para robar credenciales bancarias y datos financieros, así como la propagación en la red, recopilación de información sensible, reenvío de puertos, entre otras.

A causa de que Emotet compromete sitios que son utilizados para la descarga de malware en el equipo de sus víctimas y también como servidores de C&C (Control y Comando, en español), las herramientas de ESET han logrado detectar que los países de América Latina más afectados por el malware en los últimos siete meses son: Argentina, Brasil, México, Colombia, Chile y Ecuador.

El pasado mes de septiembre, ESET realizó una advertencia señalando que, durante el segundo semestre de 2020 Emotet había intensificado su crecimiento y distribución de amenazas como TrickBot y Qbot.

Estos malwares afectaron diversas instituciones a nivel mundial, entre ellas el Departamento de Justicia de Quebec en Canadá. En este sentido, varios países como Francia, Japón y Nueva Zelanda emitieron alertas para enfrentar el avance de estos troyanos.

El proceso de distribución de Emotet es muy sencillo, como señala ESET

motet se distribuye principalmente a través de correos de phishing que incluyen un archivo adjunto. Este puede ser un documento de Word (.doc) o PDF, o un archivo comprimido (.zip), entre otros. Una vez que la víctima abre estos archivos ejecuta comandos powershell ofuscados en las macros de estos documentos, que como consecuencia descargan el malware alojado en alguno de estos sitios comprometidos para posteriormente ser ejecutado.”

Hay que tener en cuenta que Emotet es utilizado como un “caballo de Troya” para distribuir otros tipos de malware, entre ellos: TrickBot y Qbot. TrickBot es un tipo de troyano bancario diseñado para robar información financiera de los usuarios infectando ordenadores.

Qbot, en cambio, realiza campañas de phishing y utiliza los correos no deseados para poder ingresar a la maquina de las victimas y empezar su trabajo de recolección de datos.

Es por esta razón que el equipo de ESET recomienda realizar constantemente tests de seguridad sobre la red para así detectar errores en la configuración o exposición de servicios innecesarios. Para ello ponen a disposición la página web haveibeenemotet para saber si sus correos o dominios han sido utilizados en alguna campaña maliciosa por la amenaza así como la herramienta gratuita para Windows, EmoCheck, que permite saber si su dispositivo ha sido infectado con Emotet.

Berlín autoriza al espionaje usar troyanos para "sospechosos" de extremismo

Berlín autoriza al espionaje usar troyanos para "sospechosos" de extremismo

El Gobierno alemán ha aprobado la reforma de los servicios secretos de Interior que permitirá usar troyanos para espiar las comunicaciones través de whatsapp u otros servicios de mensajería rápida entre sospechosos de extremismo, sea de derechas, de izquierdas o islámico.

El objetivo es lograr "un seguimiento efectivo" ante "amenazas graves para la seguridad del Estado", indicó un portavoz del Ministerio de Interior.

La reforma afectará en primera línea a los servicios secretos de Interior -o departamento de Defensa de la Constitución-, pero se prevé ampliarla en una siguiente fase al servicio de federal de Inteligencia -BND o espionaje para peligros del exterior-, así como el militar -MAD-.

El uso de troyanos será posible para vigilar los movimientos sospechosos a través de canales de comunicación tales como facebook, whatsapp y demás servicios de mensajería.

Hasta ahora, este tipos de virus solo podía infiltrarse en casos de especial gravedad para la seguridad del Estado.

"No es aceptable que nuestras fuerzas de seguridad no puedan actuar sobre los enemigos de la democracia por falta de competencias", indicó el ministro del Interior, Horst Seehofer, a través de un comunicado.

Las escuchas telefónicas "han pasado casi a la historia" y corresponde dotar a los servicios de espionaje a las "capacidades técnicas" actuales. "Necesitamos unos servicios de inteligencia capaz de actuar en la era digital", añadió el ministro, de la Unión Socialcristiana de Baviera (CSU).

La reforma del espionaje interior es muy controvertida en Alemania, puesto que se considera muy ambigua la definición de "sospechosos" sobre los que se podrá actuar.

Seehofer ha dejado claro que, a su parecer, la ultraderecha es hoy por hoy "la mayor amenaza" para la democracia. La viceportavoz del Gobierno, Ulrike Demmer, matizó que por amenazas sobre la seguridad de Estado se entiende también la extrema izquierda y el extremismo islámico. EFE

¿COMO PUEDEN AFECTARTE LOS TROYANOS?

¿COMO PUEDEN AFECTARTE LOS TROYANOS?

Los troyanos se clasifican en función del tipo de acciones que pueden realizar en el ordenador:

- Puerta trasera (Backdoor)Un troyano backdoor (de puerta trasera) proporciona el control remoto del ordenador infectado a los ciberdelincuentes. Estos troyanos permiten al ciberdelincuente hacer todo lo que desee en el ordenador infectado, como enviar, recibir, iniciar y eliminar archivos, mostrar datos y reiniciar el ordenador. Los troyanos backdoor (de puerta trasera) a menudo se utilizan para unir un conjunto de ordenadores infectados para formar un botnet o una red zombi que se puede utilizar con objetivos delictivos.

- Exploit: Los exploits son programas que contienen datos o código que se aprovechan de una vulnerabilidad del software de aplicaciones que se ejecuta en el ordenador.

- Rootkit: Los rootkits están diseñados para ocultar ciertos objetos o actividades en el sistema. A menudo, su objetivo principal es evitar la detección de programas maliciosos con el fin de ampliar el periodo en el que los programas pueden ejecutarse en un ordenador infectado.

- Trojan-Banker (Troyano Bancario) Los programas Trojan-Banker, o troyanos bancarios, están diseñados para robar tus datos bancarios de sistemas de banca online, sistemas de pago electrónico y tarjetas de débito o crédito.

- Trojan-DDoS: Estos programas realizan ataques DoS (denegación de servicio) contra una dirección web específica. Mediante el envío de una gran cantidad de solicitudes (desde tu ordenador y otros ordenadores infectados), el ataque puede saturar la dirección de destino y originar una denegación de servicio.

- Trojan-Downloader :Los programas de descarga de troyanos, Trojan-Downloader, pueden descargar e instalar nuevas versiones de programas maliciosos en el ordenador, incluidos troyanos y adware.

- Trojan-Dropper: Los hackers utilizan estos programas para instalar troyanos y virus, o bien para evitar la detección de programas maliciosos. No todos los programas antivirus pueden analizar todos los componentes incluidos en este tipo de troyano.

- Trojan-FakeAV: Los programas Trojan-FakeAV simulan la actividad de software antivirus. Están diseñados para extorsionar al usuario a cambio de la detección y eliminación de amenazas, aunque estas no existan realmente.

- Trojan-GameThief :Este tipo de programas roba los datos de la cuenta de usuario de los jugadores online.

- Trojan-IM: Los programas Trojan-IM roban los datos de inicio de sesión y las contraseñas de los programas de mensajería instantánea, como ICQ, MSN Messenger, AOL Instant Messenger, Yahoo Pager, Skype, etc.

- Trojan-Ransom: Este tipo de troyano puede modificar los datos del ordenador para que no funcione correctamente o no puedas utilizar datos específicos. El cibecriminal solo restaurará el rendimiento del ordenador o desbloqueará los datos una vez que hayas pagado el dinero "de rescate" que solicita.

- Trojan-SMS: Estos programas pueden costarte dinero en forma de envío de mensajes desde el dispositivo móvil a números de teléfono con tarificación especial.

- Trojan-Spy: Los programas Trojan-Spy pueden espiar cómo utilizas el ordenador. Por ejemplo, mediante el seguimiento de los datos que introduces a través del teclado, la realización de capturas de pantalla o la obtención de una lista de aplicaciones en ejecución.

- Trojan-Mailfinder: Estos programas pueden recopilar las direcciones de correo electrónico del ordenador.

- Otros tipos de troyanos:Trojan-ArcBomb, Trojan-Clicker, Trojan-Notifier, Trojan-Proxy

- Trojan-PSW

¿Qué es un virus troyano?

JUEVES, 15 DE OCTUBRE 2020.

¿Qué es un virus troyano?

Un caballo de Troya o troyano es un tipo de malware que a menudo se camufla como software legítimo. Los ciberladrones y los hackers pueden emplear los troyanos para intentar acceder a los sistemas de los usuarios. Normalmente, algún tipo de ingeniería social engaña a los usuarios para que carguen y ejecuten los troyanos en sus sistemas. Una vez activados, los troyanos pueden permitir a los cibercriminales espiarte, robar tus datos confidenciales y obtener acceso por una puerta trasera a tu sistema. Estas acciones pueden incluir las siguientes:

- Eliminación de datos

- Bloqueo de datos

- Modificación de datos

- Copia de datos

- Interrupción del rendimiento de ordenadores o redes de ordenadores

- A diferencia de los virus y los gusanos informáticos, los troyanos no pueden multiplicarse.

/cloudfront-eu-central-1.images.arcpublishing.com/larazon/AICRANPOW5A7ZGE3LQTL6KJTZU.jpg)